- Baterie i akumulatory

- Elementy indukcyjne

- Elementy półprzewodnikowe

- Czujniki

- Elementy dysktretne

- Mikrokontrolery

- Przełączniki

- Układy scalone

- Zarządzanie energią

- Cyfrowe potencjometry

- Czujniki temperatury

- Kontrolery mocy

- Moduły DC-DC

- Oświetlenie i wyświetlacze

- PMIC

- Pozostałe

- Przełączniki mocy

- Regulatory AC/DC Power Integrations

- Regulatory DC/DC

- Regulatory DC/DC Power Integrations

- Regulatory liniowe LDO

- Stabilizatory napięcia

- Sterowniki MOSFET

- Terminatory DDR

- Układy nadzorcze

- Ładowarki baterii

- Zestawy uruchomieniowe

- Komunikacja

- LED

- Przekaźniki

- Rezonatory filtry i źródła częstotliwości

- RFID

- Wyświetlacze

- Zasilacze impulsowe

Ważne informacje

Środki zaradcze oraz przeciwdziałanie cyberatakom w aplikacjach embedded

Inżynierowie sprzętowi są często ekspertami w projektowaniu połączonych produktów z uwzględnieniem ograniczeń elektrycznych i radiowych, aby spełnić wymagania stawiane przez CE, FCC oraz inne regionalne i międzynarodowe jednostki certyfikujące. Bezpieczeństwo systemów wbudowanych to jednak odrębna dyscyplina, ściśle powiązana z projektami nowych urządzeń, wymagająca nie tylko zaawansowanej wiedzy na temat sposobów łagodzenia luk w zabezpieczeniach w projektowaniu systemów, ale także umiejętności zarządzania nowymi i pojawiającymi się zagrożeniami w miarę ich pojawiania się.

Obecnie zarządzanie cyberzagrożeniami ma kluczowe znaczenie w całym cyklu życia połączonych produktów - dlatego bezpieczeństwo cybernetyczne stało się tak samo ważne jak bezpieczeństwo elektryczne lub RF.

W tym artykule opisujemy, co zmieniło się w zakresie bezpieczeństwa cybernetycznego produktów wbudowanych, dlaczego pozostało niewiele czasu na reakcję na nowe przepisy i dlaczego inżynierowie powinni rozważyć kompleksowe rozwiązanie, aby sprostać temu wyzwaniu.

Zegar już tyka!

Czym jest bezpieczeństwo systemów wbudowanych?

Połączone urządzenia wyposażone we wbudowane systemy komputerowe, które pozwalają im działać niezależnie. Często są one wdrażane poza tradycyjną infrastrukturą sieciową chronioną zaporami ogniowymi i innymi narzędziami zabezpieczającymi, co oznacza, że posiadanie zintegrowanych funkcji bezpieczeństwa ma kluczowe znaczenie. Bezpieczeństwo systemów wbudowanych jest holistycznym wynikiem fizycznych środków bezpieczeństwa, a także oprogramowania i programowania w zintegrowanym systemie urządzenia.

Środki bezpieczeństwa mogą obejmować między innymi:

- Ochronę fizyczną i nadzór, aby uniemożliwić dostęp do podłączonych urządzeń,

- Szyfrowanie w magazynach danych, aby zapobiec nieautoryzowanemu dostępowi do chronionych informacji,

- Solidne protokoły bezpieczeństwa komunikacji i funkcje uwierzytelniania, które kontrolują dostęp i połączenia urządzeń,

- Proaktywne i automatyczne aktualizacje oprogramowania układowego i systemu operacyjnego w celu zapewnienia bezpieczeństwa urządzeń,

- Nieustanne monitorowanie i analiza niekończących się nowych luk w zabezpieczeniach i zagrożeń.

Ostatecznie środki te powinny wyeliminować i naprawić znane słabe punkty oraz chronić sprzęt, oprogramowanie i łącza sieciowe podłączonego urządzenia przed nieautoryzowanym dostępem. Systemy wbudowane składają się z kombinacji zasobów obliczeniowych i zintegrowanego oprogramowania zaprojektowanego do wykonywania określonej funkcji. Kluczowym wyzwaniem dla programistów i użytkowników końcowych są ograniczenia — w tym ograniczona pamięć i pamięć masowa — utrudniające projektowanie wbudowanych funkcji bezpieczeństwa, które będą działać w terenie przez cały okres eksploatacji produktu, mając na uwadze przytłaczającą liczbę nowych zagrożeń, które nieustannie pojawiają się w dzisiejszych czasach.

Bezpieczeństwo systemów wbudowanych: szybko zmieniający się cel

Na szerszym rynku urządzeń wbudowanych istnieje prawdopodobnie przekonanie, że projektowanie pod kątem cyberbezpieczeństwa jest dobrą praktyką – ale że cyberbezpieczeństwo nie jest tak krytyczne jak bezpieczeństwo elektryczne i kompatybilność elektromagnetyczna, lub że jest to problem pozostawiony klientowi urządzenia końcowego. Istnieją wyjątki, takie jak urządzenia medyczne, gdzie cyberbezpieczeństwo jest na pierwszym miejscu od ostatnich lat. Systemy transakcyjne, takie jak bankomaty i automaty do loterii, również od pewnego czasu wymagają solidnych wbudowanych zabezpieczeń, chociaż ruchomy cel ewoluujących zagrożeń w praktyce utrudnia tym systemom utrzymanie odpornych zabezpieczeń w czasie.

Aby sprostać przyszłym wymaganiom i zapewnić produkty bardziej nadające się do sprzedaży, które nie są zagrożone od razu po wyjęciu z pudełka, producenci tworzący produkty bezprzewodowe we wszystkich branżach będą musieli zająć się cyberzagrożeniami za pomocą wzmocnionych urządzeń, wbudowanej technologii bezpieczeństwa cybernetycznego oraz ciągłego monitorowania i środków zaradczych.

Luki w zabezpieczeniach systemów wbudowanych

Strategie ataków, które mogą mieć wpływ na bezpieczeństwo urządzeń wbudowanych, są szerokie, nieprzewidywalne i stale się rozwijają. Zagrożenia te obejmują wyłudzanie pieniędzy i własności intelektualnej poprzez phishing, dystrybucję złośliwego oprogramowania, manipulowanie funkcjami połączonych systemów, takich jak pojazdy, a nawet inicjowanie załamania infrastruktury, na przykład tymczasowego wpływu na dostawy energii elektrycznej lub wody pitnej.

Skuteczne ataki mogą polegać na tylko jednym niezabezpieczonym włamaniu do systemu, a punktem wejścia może być najbardziej nieszkodliwy wbudowany komponent. Jak zatem hakerzy wykorzystują luki w systemie operacyjnym?

Istnieje wiele form, w jakich można przeprowadzić te ataki:

- Ataki typu „odmowa usługi” (DoS)

- Ataki typu „odmowa uśpienia” (DoSL)

- Włamania oparte na aplikacjach

- Manipulowanie fizyczne

- Ataki bruteforce

- Podsłuch cyfrowy

- Ataki polegające na eskalacji uprawnień

Porozmawiajmy o strategiach radzenia sobie z cyberzagrożeniami w projektach wbudowanych.

Wskazówki dotyczące wzmacniania bezpieczeństwa systemów wbudowanych

Pierwszym kluczem do udaremnienia ingerencji w zabezpieczenia komputera jest identyfikacja potencjalnych luk w zabezpieczeniach. Na przykład:

- Kradzież urządzenia to jeden ze sposobów uzyskiwania przez cyberprzestępców dostępu do niewłaściwie zabezpieczonych danych,

- Nieaktualne systemy operacyjne mogą narażać ustawienia i funkcje urządzenia na atak lub wstrzyknięcie złośliwego kodu,

- Przestarzałe komponenty sprzętowe mogą zwiększać ryzyko nieautoryzowanego dostępu do chronionych sieci, co zagraża nie tylko danym z urządzeń lokalnych, ale także całej infrastrukturze danych i IT,

- Słabo zabezpieczone aplikacje na urządzeniach wbudowanych mogą umożliwiać dostęp do zaszyfrowanych danych, które normalnie nie byłyby dostępne dla nieautoryzowanych użytkowników. Podobnie złośliwe oprogramowanie może eskalować w uprawnieniach, monopolizując zasoby obliczeniowe, aż do całkowitego wyłączenia wspomnianych urządzeń.

Następnym krokiem jest wbudowanie umiejętności zarządzania nowymi i pojawiającymi się zagrożeniami. Niektóre najlepsze praktyki obejmują m.in.:

- Ograniczenie sposobu, w jaki urządzenia uzyskują dostęp do krytycznych systemów: dzięki bezpiecznemu wbudowanemu systemowi w module możesz zastosować szyfrowanie klasy korporacyjnej, aby zabezpieczyć całą łączność urządzeń IoT. Korzystanie z tych zintegrowanych bloków konstrukcyjnych upraszcza również tworzenie oprogramowania, a jednocześnie nadal obsługuje niestandardowe aplikacje.

- Postępowanie zgodnie z najlepszymi praktykami branżowymi w zakresie projektowania systemów wbudowanych: Aby uniknąć problemów z bezpieczeństwem projektowania sprzętu i oprogramowania na urządzeniach IoT, organizacje powinny nadać priorytet długoterminowej odporności i uprościć zarządzanie urządzeniami, przestrzegając najlepszych praktyk branżowych w zakresie zasad projektowania urządzeń wbudowanych.

- Czujne aktualizacje oprogramowania układowego: Organizacje mogą wdrażać aktualizacje oprogramowania sprzętowego OTA dla urządzeń zdalnych, które są już wdrożone w terenie, za pośrednictwem bezpiecznych połączeń sieciowych. Wbudowane urządzenia muszą być w stanie odbierać, ładować i uwierzytelniać fabrycznie podpisane obrazy aktualizacji przed wymianą bieżącej wersji.

- Zapobieganie przepełnieniu stosu lub bufora w oprogramowaniu wbudowanym: Cyberprzestępcy mogą próbować wykorzystać ograniczoną pamięć i pamięć masową w systemach wbudowanych, używając przepełnienia stosu lub bufora, aby wymusić zastąpienie kodu wykonywalnego złośliwymi wirusami lub plikami. Systemy wbudowane można chronić przed tymi atakami, integrując procesory, które muszą uwierzytelniać każdy kod współpracujący ze sprzętem w czasie wykonywania.

Przygotowanie do nowych przepisów bezpieczeństwa systemów wbudowanych

Branża przemysłowa oraz rządy zaczynają dostrzegać prawdziwy obraz ryzyka. Organy nadzorcze na całym świecie, stale wprowadzają przepisy dotyczące cyberbezpieczeństwa mające zastosowanie do wbudowanych i podłączonych urządzeń IoT.

Nowe regulacje wynikające z Ogólnego rozporządzenia o ochronie danych (RODO), Dyrektywy w sprawie urządzeń radiowych (RED) dotyczącej cyberbezpieczeństwa, Narodowego Instytutu Standardów i Technologii (NIST) i innych stanowią krok w kierunku odejścia od typowych norm EMC lub bezpieczeństwa, do których przywykli inżynierowie.

Przykładowo w UE art. 3 ust. 3 ust. (d), (e) i (f) dyrektywy RED zawiera szereg nieelektrycznych środków bezpieczeństwa mających na celu cyberbezpieczeństwo wbudowanego sprzętu i oprogramowania. Wszystkie trzy artykuły wejdą w życie w sierpniu 2024 r., a produkty wprowadzone na rynek po tej dacie będą musiały być zgodne.

Wyzwanie związane z przestrzeganiem nowego rozporządzenia jest dwojakie. Po pierwsze, podczas gdy przepisy dotyczące częstotliwości radiowych i bezpieczeństwa elektrycznego zazwyczaj zawierają jasne specyfikacje, które inżynier sprzętu może przetestować i zmierzyć za pomocą sprzętu laboratoryjnego, praktyki bezpieczeństwa cybernetycznego mogą być znacznie trudniejsze do określenia w specyfikacjach projektowych. Dzieje się tak po części dlatego, że przepisy niekoniecznie określają dokładnie, jakie kroki lub najlepsze praktyki w zakresie bezpieczeństwa należy zastosować, a po części z samej liczby strategii ataków - i będą one stale się pojawiać.

Drugim wyzwaniem związanym z przestrzeganiem określonych przepisów dotyczących wbudowanego cyberbezpieczeństwa jest przyspieszone tempo zmian. Regulacje wchodzą w życie tak szybko, a nowe zagrożenia pojawiają się tak szybko, że inżynierowie mają trudności z dostosowaniem się do ustalonych cykli produkcyjnych, które z łatwością mogą trwać pięć lat, z gotowymi i przetestowanymi produktami, które mogą być używane przez dziesięciolecia.

Zarządzanie zmieniającymi się wymaganiami dotyczącymi zabezpieczeń urządzeń wbudowanych

Inżynierowie, którzy są przyzwyczajeni do wybierania komponentów na podstawie listy specyfikacji, mogą uznać cyberbezpieczeństwo za nowe wyzwanie, ponieważ dokładne określenie wymagań od dostawców sprzętu może być trudne. To powiedziawszy, wbudowane w układ sprzętowy i programowe funkcje bezpieczeństwa są uważane za obowiązkowe. Pomyśl na przykład o bezpiecznym rozruchu, podpisach cyfrowych, chronionych portach, wykrywaniu manipulacji i szyfrowaniu.

W jaki sposób wbudowane projekty mogą dostosować się do zmieniającego się krajobrazu cyberbezpieczeństwa? Jednym z kluczowych elementów jest możliwość aktywnego zarządzania urządzeniami po ich wdrożeniu, w tym zdalne aktualizowanie podstawowych funkcji oprogramowania układowego w razie potrzeby w kontrolowany i zaplanowany sposób.

Oznacza to podłączenie urządzeń do elastycznej, ale solidnej platformy chmurowej w celu monitorowania, a także ustanowienia możliwości bezprzewodowego przesyłania aktualizacji urządzeń w celu szybkiego reagowania na nowe zagrożenia bezpieczeństwa - a także wszelkich poprawek błędów, ulepszeń funkcjonalności lub wydajności.

Duzi producenci mogą projektować własne oprogramowanie webowe, aby osiągnąć te cele, a także stać ich na ich utrzymanie. Kierunek ten jest jednak intensywny w konfiguracji i uruchomieniu.

Firma Digi od wielu lat jest w czołówce firm zajmujących się bezpieczeństwem systemów wbudowanych. Nieustannie wprowadza innowacje w nowych metodologiach i usługach, aby wspierać producentów w dostarczaniu ciągłego kompleksowego bezpieczeństwa cybernetycznego dla urządzeń wbudowanych.

Gamma Sp. z o.o. jest wieloletnim, autoryzowanym dystrybutorem rozwiązań embedded firmy Digi International w Polsce. Zachęcamy do zapoznania się z ofertą produktów firmy Digi oraz do kontaktu z naszym działem handlowym

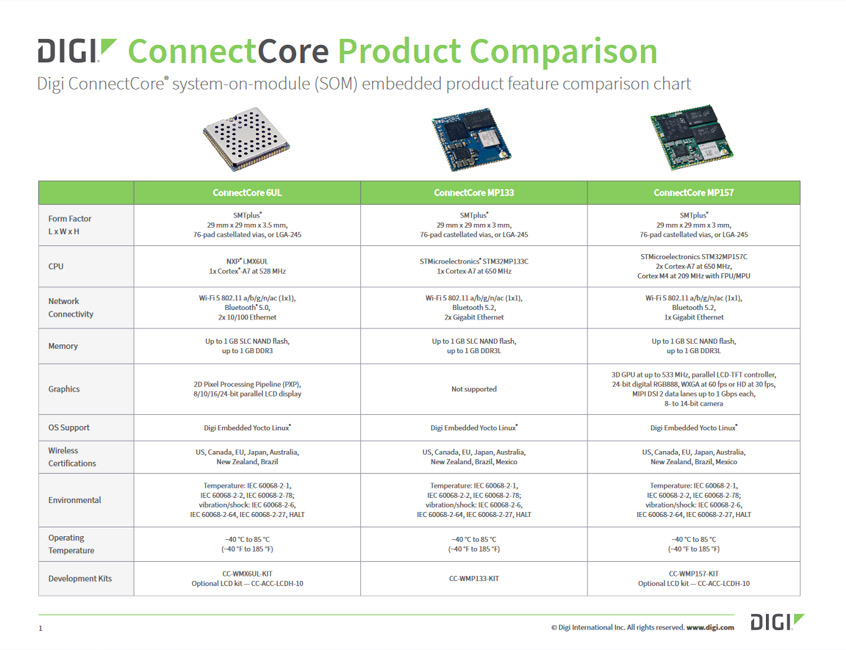

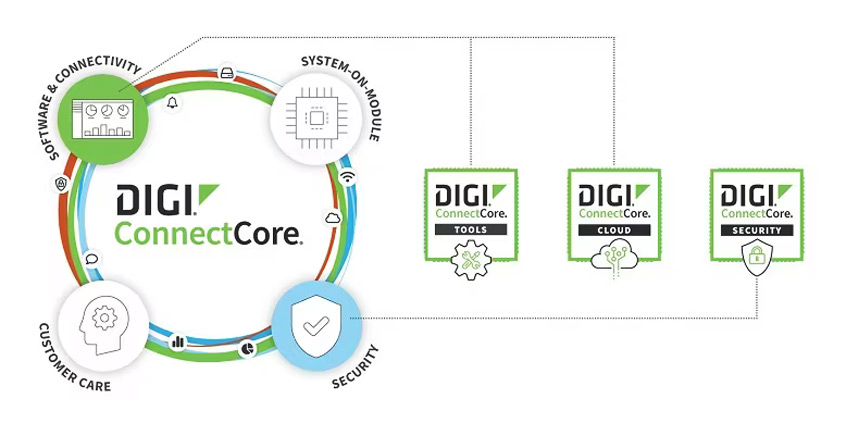

Ekosystem Digi ConnectCore składający się z bezprzewodowych i przewodowych systemów wbudowanych w modułach, oferuje zintegrowane rozwiązanie w zakresie bezpieczeństwa urządzeń wbudowanych - umożliwiając programistom nie tylko uwzględnienie najlepszych praktyk w zakresie bezpieczeństwa systemów wbudowanych w fazie projektowania, ale także monitorowanie zachowania urządzeń i zagrożeń bezpieczeństwa we wdrożonych aplikacjach, pozwalając przeprowadzić aktualizacje oprogramowania układowego w dowolnym momencie, aby odpowiedzieć na nowe wyzwania związane z cyberbezpieczeństwem.

Digi ConnectCore® Security Services to zbiór usług i narzędzi, które umożliwiają klientom utrzymanie bezpieczeństwa urządzeń przez cały cykl ich życia. Dzięki temu klienci mogą sprostać nieustannemu wyzwaniu, jakim jest zapewnienie bezpieczeństwa produktów po ich wypuszczeniu na rynek.

Usługi te umożliwiają analizę i monitorowanie niestandardowego zestawienia materiałów oprogramowania (SBOM) i obrazu binarnego, działającego na Digi ConnectCore SOM, pod kątem zagrożeń bezpieczeństwa i luk w zabezpieczeniach. Aby pomóc w rozwiązaniu zidentyfikowanych problemów, usługi obejmują wyselekcjonowany raport o lukach w zabezpieczeniach, w którym wyszczególniono krytyczne problemy, warstwę oprogramowania zabezpieczającego zawierającą poprawki dla typowych luk w zabezpieczeniach oraz usługi konsultingowe.

Źródło i materiały graficzne: Digi International, Tłumaczenie: Gamma Sp. z o.o.

Pozostałe aktualności:

Płyta główna Mini-ITX EMX-PTLP firmy Avalue Technology zaprojektowana z...

Firma Avalue Technology Inc. niezmiennie przoduje w dostarczaniu najnowocześniejszych rozwiązań przemysłowej klasy...

Znaczenie narzędzi symulacyjnych do weryfikacji funkcjonalnej w...

Weryfikacja funkcjonalna stanowi fundament wydajnego i niezawodnego projektowanego produktu. Solidne narzędzie...

Rozwiązania AI Edge zmieniają MCU i MPU firmy Microchip w katalizatory...

Firma Microchip Technology rozszerzyła swoją ofertę rozwiązań Edge AI o kompleksowe rozwiązania, które usprawniają...

Zapewnienie zgodności z przepisami dotyczącymi cyberbezpieczeństwa...

Akt o odporności cybernetycznej (Cyber Resilience Act - CRA) stanowi fundamentalny zwrot w unijnej polityce...

Hongfa HF235F przekaźnik klasy Solar Relay dla systemów wysokoprądowych

W dobie transformacji energetycznej i dynamicznego rozwoju systemów odnawialnych źródeł energii, kluczowe znaczenie...

Moduł zasilania MCPF1525 firmy Microchip z magistralą PMBus™ zapewnia...

Firma Microchip Technology ogłosiła wprowadzenie na rynek modułu zasilania MCPF1525, wysoce zintegrowanego urządzenia...